SSL証明書に使うDNS CAAレコードをRoute53に設定

Symantec傘下のThawte(認証局)が誤ってgoogle.comとwww.google.comのEV SSL証明書を発行し問題になり(17年8月Symantecはdigicertに証明書事業を売却)

この問題を回避するには、ドメインでSSL証明書を発行する認証局を設定して、設定してない所からは発行できないようにすれば良いと、以前からあった設定方法が注目されました

認証局を設定するというのがDNSにCAAレコードを登録するということ

CA (Certification Authority 認証局)

CAA (Certification Authority Authorization 認証局の許可)

現状:CAAを登録していない場合は、どこのCAでも利用できます。(暫定措置)

CAAを設定していると、設定したCA以外の証明書は発行できません

CA(認証局)には

Let's Encrypt "letsencrypt.org"

グローバルサイン "globalsign.com"

セコムトラストシステムズ "secomtrust.net"

サイバートラスト "cybertrust.ne.jp"

JPRS "jprs.jp"

などがあります

Certificate TransparencyでわかったというThawteによるgoogle.com証明書の不正発行???

http://blog.livedoor.jp/k_urushima/archives/1779810.html

CAAの設定例

Let's Encryptを登録する場合

example.com. IN CAA 0 issue "letsencrypt.org"

DNSのタイプはCAAを選択

issue

認証局を記述 "letsencrypt.org"

複数入れる場合は2行にする "letsencrypt.org"と"globalsign.com"を使う場合

example.com. IN CAA 0 issue "letsencrypt.org"

example.com. IN CAA 0 issue "globalsign.com"

issuewild

ワイルドカード証明書を発行しない場合は ";" を入れる

example.com. IN CAA 0 issuewild ";"

iodef オプション

問題があった場合の連絡先メールアドレス "mailto:sample@example.com"

example.com. IN CAA 0 iodef "mailto:sample@example.com"

CAA Record Helper

https://sslmate.com/caa/

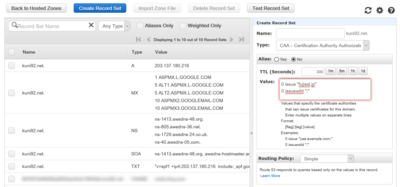

Route53にCAA設定してみる

http://aws.amazon.com/jp/

よりログインしてRoute53を選択。該当ドメインを選び

「Create Record Set」をクリック

Name: 何も入力しない

Type: CAAを選択

Value:

0 issue "secomtrust.net"

0 issuewild ";"

私の場合は上記(fujissl.jp)を利用しているのでsecomtrust.netと入力しました

最後に「Create」をクリックすれば反映されます

確認方法

dig CAA exsample.com

SSL Server Test

https://www.ssllabs.com/ssltest/

DNS CAAが該当項目

DNS CAA Tester

https://caatest.co.uk/

参考:

Route 53 が CAA レコードに対応しました!

https://dev.classmethod.jp/etc/caa-on-route53/

CAAレコードの審査についてのお知らせ

https://www.fujissl.jp/info/1116/

変化するDNSとサーバー証明書の関係~「ランチのおともにDNS」より

https://internet.watch.impress.co.jp/docs/event/1095814.html

関連する記事:1件

- SSLをFUJISSLに変更しました (2017年05月19日)